GREF olarak bilinen Çin bağlantılı APT grubuyla bağlantılı oluşumlar Signal ve Telegram uygulamalarını taklit ederek kullanıcıların bilgilerini ele geçiriyor.

Siber güvenlik şirketi ESET tarafından yapılan açıklamaya göre daha önce Uygur kökenli Android kullanıcılarını da hedef alan ve GREF adıyla bilinen Çin bağlantılı APT grubunun aktif kampanyaları ortaya çıktı.

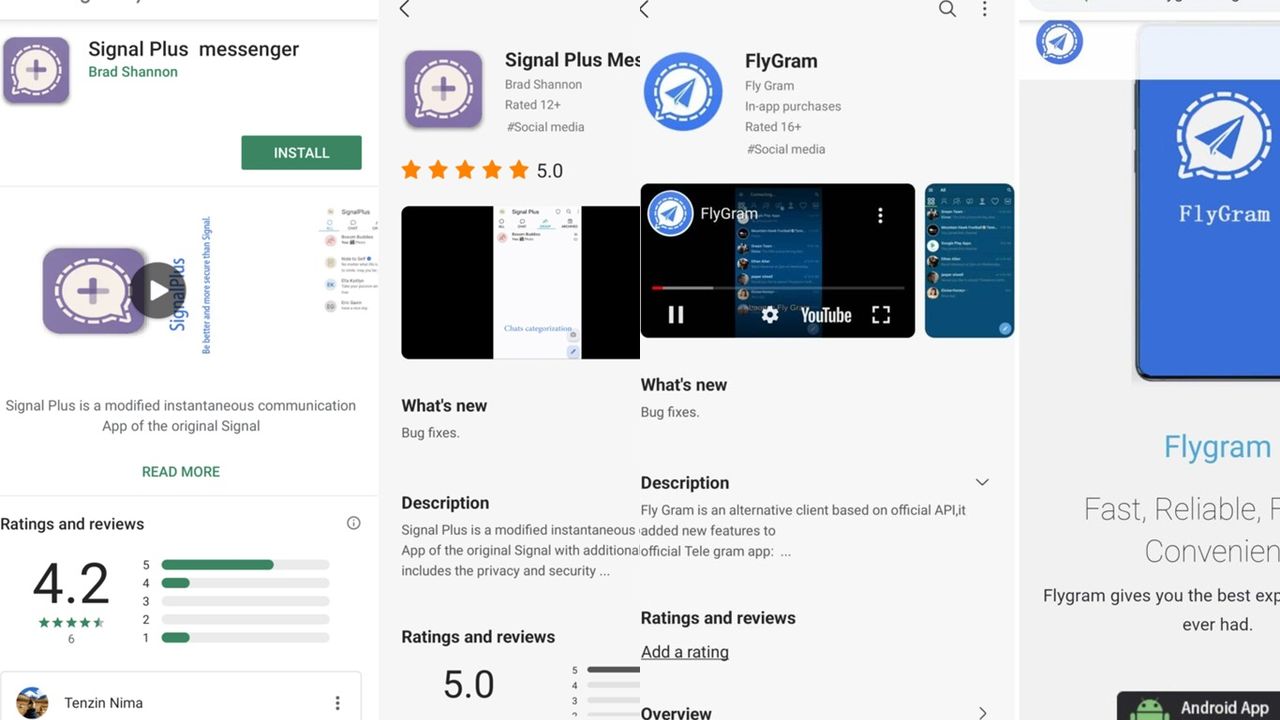

Saldırganlar, kullanıcıları sahte Signal ve Telegram uygulamalarıyla kandırıp kötü amaçlı uygulamaları indirmeye teşvik ediyor.

Temmuz 2020 ve Temmuz 2022’den bu yana aktif olan kampanyalar, Android BadBazaar casusluk kodunu Google Play mağazası, Samsung Galaxy Store ve kötü amaçlı Signal Plus Messenger (sahte Signal) ve FlyGram (sahte Telegram) uygulamalarını özel web siteleri aracılığıyla dağıttı. Tehdit aktörleri, Android için açık kaynaklı Signal ve Telegram uygulamalarını BadBazaar olarak tanımlanan kötü amaçlı kodla yamaladı.

Siber güvenlik şirketinin Google Play ve Samsung Galaxy Store’da Signal Plus Messenger ve FlyGram adlı Android için truva atlı Signal ve Telegram uygulamalarını keşfetmesinin ardından her iki uygulama da daha sonra Google Play’den kaldırıldı.

Bu uygulamalarda bulunan kötü amaçlı kod, geçmişte GREF adlı Çin bağlantılı bir APT grubu tarafından kullanılmış olan BadBazaar kötü amaçlı yazılım ailesine atfediliyor.

Daha önce Uygurlar hedef alınmıştıBadBazaar kötü amaçlı yazılımı daha önce Çin zulmü altındaki Uygurları ve diğer Türk etnik azınlıkları hedef almak için kullanılmıştı.

FlyGram kötü amaçlı yazılımı da bir Uygur Telegram grubunda paylaşılmıştı. Bunun da BadBazaar kötü amaçlı yazılım ailesinin önceki hedeflemeleriyle uyumlu olduğu ifade ediliyor.

FlyGram'ın amacıFlyGram, saldırganlar tarafından eklenen belirli bir özelliği etkinleştirirse Telegram yedeklerine erişebiliyor.

Bu trojanlaştırılmış uygulamaların amacının kullanıcı verilerini dışarı sızdırmak olduğu ifade ediliyor. Özellikle, FlyGram temel cihaz bilgilerinin yanı sıra kişi listeleri, arama kayıtları ve Google Hesapları gibi hassas verileri de çalabiliyor. Dahası, uygulama Telegram ile ilgili bazı bilgileri ve ayarları dışarı sızdırabilir; ancak bu veriler Telegram kişi listesini, mesajları veya diğer hassas bilgileri içermez. Bununla birlikte, kullanıcılar Telegram verilerini saldırganlar tarafından kontrol edilen uzak bir sunucuya yedeklemelerine ve geri yüklemelerine olanak tanıyan belirli bir FlyGram özelliğini etkinleştirirse, tehdit aktörü yalnızca toplanan meta verilere değil, bu Telegram yedeklerine de tam erişime sahip olacaktır. Bu yedeklerin gerçek mesajları içermediğine dikkat etmek önemlidir. Bu özelliğin analizi sırasında, sunucunun yeni oluşturulan her kullanıcı hesabına benzersiz bir kimlik atadığı belirtiliyor.

Signal Plus Messenger neyi hedefliyor? Signal Plus Messenger ise benzer cihaz verilerini ve hassas bilgileri topluyor ancak asıl amacı kullanıcının Signal iletişimini gözetlemek olduğu belirtiliyor. Signal hesabını koruyan Signal PIN numarasını alabilir ve kullanıcıların Signal Desktop ve Signal iPad’i telefonlarına bağlamalarına olanak tanıyan cihaz bağlama özelliğini kötüye kullanabilir. Bu casusluk yaklaşımı, bilinen diğer tüm kötü amaçlı yazılımların işlevselliğinden farklı olduğu için benzersizliği nedeniyle öne çıkıyor. (İLKHA)